SolarWinds供应链攻击事件后,随着安全研究人员不断深挖证据,受害者名单逐渐浮出水面。

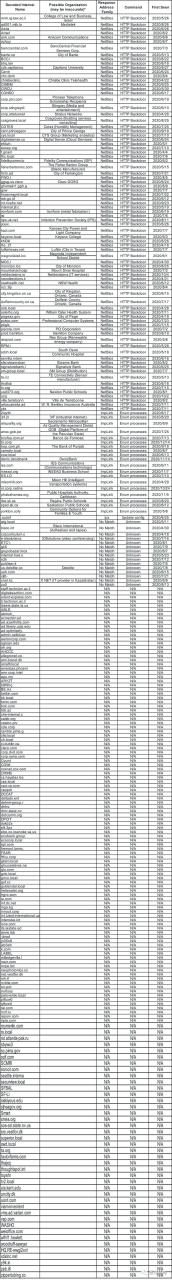

上周末,多名安全研å究人员和几支研究团队公布受害者名单,安装了木马版SolarWinds Orion平台的100到280家企业和机构遭Sunburst恶意软件感染其内部系统。

受害企业和机构包括科技公司、地方政府、大学、医院、银行和电信提供商。

思科、SAP、英特尔、考克斯通信、德勤、英伟达、富士通、贝尔金、美洲保险公司、卢克石油公司、乐天、Check Point、Optimizely、Digital Reach和Digital Sense等业界巨头也在受害者名单之列。

据传全球大型半导体公司MediaTek也受到了影响,不过安全研究人员尚未100%确定将该公司纳入受害者名单。

破解Sunburst子域名谜团

安全研究人员通过逆向工程Sunburst(又名Solorigate)恶意软件来编制受害者名单。

Sunburst恶意软件藏身于2020年3月到6月间发布的SolarWinds Orion应用更新中。

许多公司和政府部门都依赖Orion应用监视和盘点内部IT系统,Sunburst恶意软件就随着埋了雷的更新深深植入诸多公司和机构的内部网络中。

微软、FireEye、迈克菲、赛门铁克、卡巴斯基和美国网络安全与基础设施安全局(CISA)上周发布深度报告,揭示受感染系统上的恶意软件会收集受害公司网络上的信息,蛰伏12到14天,然后将数据发送至远程命令与控制服务器(C&C)。

黑客(据称是俄罗斯国家支持的组织)随后分析收到的数据,仅在符合其情报收集目标的网络上升级攻击。

图:攻击链

上周,SolarWinds承认被黑,并表示内部遥测数据显示,其30万客户中近1.8万下载了包含Sunburst恶意软件的Orion平台。

最初大家认为,只有SolarWinds能识别并通告所有受影响的企业和机构。但随着安全研究人员持续分析Sunburst的内部机制,他们发现了该恶意软件运营中的一些怪异之处,比如其通联C&C服务器的方式。

根据上周发布的研究,Sunburst会将从受感染网络上收集到的数据发往特定于各受害者的C&C服务器URL。

该独特URL是avsvmcloud[.]com的子域名,包含四个部分,第一部分为看似随机的字符串。但安全研究人员表示,该字符串实际上并不唯一,而是包含受害者本地网络域名编码。

图:C2域名

自上周开始,多家安全公司和独立安全研究员筛查历史Web流量和被动DNS数据子域名查询,试图收集发往avsvmcloud[.]com域名的流量信息,破解此子域名,并最终追踪到安全了木马版SolarWinds Orion应用,惨遭Sunburst恶意软件从自身网络内部向攻击者的服务器(现在被微软和FireEye弄沉了)发信的公司企业。

第一阶段和第二阶段受害者名单持续拉长

网络安全公司TrueSec和Prevasio、安全研究员Dewan Chowdhury,以及中国安全公司奇安信现已发布遭Sunburst感染的公司名单或解码avsvmcloud[.]com子域名的工具。

上周末的媒体采访中,思科和英特尔等公司已正式确认受到感染。但这两家公司均声称,没有任何证据证明黑客升级攻击在其系统上植入第二阶段的攻击载荷。

VMWare和微软并未出现在公布的受害者名单中,但证实在其内部网络里安装了带木马的Orion更新。不过,两家公司同样表示未发现任何证据表明攻击者行动升级。

然而,黑客确实在某些目标的网络上升级了攻击行动。12月18日的采访中,FireEye首席执行官Kevin Mandia表示,根据FireEye的观测,尽管感染了近1.8万个网络,黑客仅加强了对50个目标的攻击。FireEye在调查自身内部系统时发现了SolarWinds黑客事件。

同样在12月18日发布的另一份报告中,微软也宣称有40家客户安装了受感染Orion应用,且黑客升级了攻击。

攻击“升级”通常发生在avsvmcloud[.]com C&C服务器以包含特殊CNAME字段的特定DNS响应回复受感染公司的时候。

此特殊DNS CNAME字段包含第二个C&C服务器的位置,可供Sunburst恶意软件获取更多命令或下载其他恶意软件。

目前,仅FireEye一家公司公开确认黑客在其网络上升级了攻击,这家公司的安全事件响应帮助发现了整个SolarWinds黑客事件。

对事件响应人员而言,区分单纯的Sunburst感染和攻击升级十分关键。若只是单纯感染,事件响应人员只需清除Sunburst恶意软件即可,若是攻击升级子域名查询,事件响应人员可能需仔细检查日志,识别出黑客深入访问了哪些内部系统,盗取了哪些数据。

多位安全研究人员向媒体透露,广大网络安全社区正与内容分发网络、互联网服务提供商和其他互联网公司合作,收集被动DNS数据并追踪进出avsvmcloud[.]com域名的流量,从而识别出黑客升级攻击的其他受害者。

下面是可能涉及的机构列表

关键词:Sunwinds;

限 时 特 惠: 本站每日持续更新海量各大内部创业教程,加站长微信免费获取积分,会员只需38元,全站资源免费下载 点击查看详情

站 长 微 信: thumbxmw