相信大家都会有一个疑问:免费的加速器和VPN靠什么赚钱呢?可能是靠广告,也可能靠别的。

最近几天,这个帖子一直位居52破解论坛榜首:

作者是火绒安全实验室:

简单来说,文章提供了以下几点信息:

流星加速器软件会安装一个木马。

这个木马会利用用户机器的网络进行网络数据抓取(爬虫)等商业活动。

流星加速器被卸载之后,木马仍然残留在用户电脑中。

流星加速器所属公司旗下有多个网络数据抓取(爬虫) 产品。也就是说,该公司可能使用流星加速器玩家的电脑来给它的网络数据抓取(爬虫)产品做任务。

不过大部分玩家不用担心电脑vp加速器,目前只有由下载器所静默推广的流星加速器版本才会释放这个木马。官网下载的版本也存在木马,但是不会释放。

此次涉及到的下载站有中关村在线(zol.com.cn)等。

什么是网络数据抓取(爬虫) ?

举个例子,假设现在美国首都突然爆炸了,网友们纷纷在微博上议论。

这时,新闻、金融、军事等有关从业人士就会对微博进行网络数据抓取(爬虫),获取有关的微博,进行舆论分析。

什么是“肉鸡”?为什么需要用户的电脑来进行网络数据抓取(爬虫) 工作?

还是上面的例子。微博服务器如果被访问的太多就会变卡,为了防止服务器被爬虫之类的行为大量访问,服务器会做一个检测:如果某一IP地址短时间内大量访问,就会把它加入黑名单,禁止接下来的访问行为。这样,爬虫没办法访问微博服务器,微博也就没那么卡了。

爬虫服务商为了避免自己的爬虫被“封杀”,就可以“化整为零”,把爬虫的任务“下放”给流星加速器的用户,用他们的电脑来进行爬虫工作。因为任务分解了,每个电脑都只会爬取一点点数据,和普通用户的微博访问行为一模一样,就不会被封杀了。这时候,这些被控制的电脑就被称为”肉鸡“。

可以用“肉鸡”来破解网站密码吗?

可以。如果在一台电脑上破解密码,输入错误密码多次以后可能就会被锁定,无法继续破解。但是,如果在利用“肉鸡”,每一台电脑只进行一两次破解,就不会触发安全策略。

不过大家不用担心,像微博这种大型网站,也会对这种攻击设置有效的防御手段。但是,一些小网站就不一定了。

下面是技术方面的详情。

简单来说:

流星加速器软件会把用户的机器作为肉鸡,执行爬虫等任务。据火绒安全团队称,病毒可以执行任何命令。

流星加速器被卸载之后电脑vp加速器,恶意模块仍然残留在用户电脑中。

流星加速器所属公司旗下有多个爬虫服务产品:

“加速器”产品可以通过代理的方式,提升游戏玩家游玩国外游戏时的网速,目前市场非常火热。“流星加速器”目前已感染上百万用户,且感染量还在以单日超过10万的数量增长。

同时,“加速器”软件因为要实现代理的功能,需要用户操作杀毒软件给予有关权限,这就带来了安全隐患。

具体:

带有恶意模块的流星加速器安装包由下载器静默推广

带有恶意模块的流星加速器安装包由下载器静默推广,涉及到的下载站有中关村在线(zol.com.cn)等。但是,官网版本和病毒签名一致,并且具有调用病毒模块的代码逻辑,详细分析见下文。

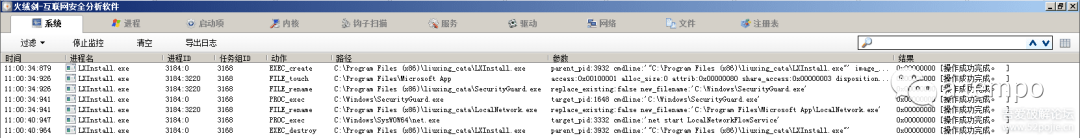

当流星加速器被下载器静默推广安装之后,便会在安装目录释放恶意代{过}{滤}理模块LocalNetwork.exe与后门模块SecurityGuard.exe。释放完成后,LXInstall.exe将创建C:Program FilesMicrosoft App文件夹并将LocalNetwork.exe移动到其中,随后启动LocalNetworkFlowService服务。同时LXInstall.exe会将SecurityGuard.exe移动到C:Windows目录下并启动执行。

LocalNetwork模块

LocalNetwork.exe会通过接收C&C服务器(58.218.92.196)的代{过}{滤}理策略,执行代{过}{滤}理逻辑转发服务器下发的数据流量,在未经用户允许的情况下占用用户的网络资源,使用户机器沦为帮助其牟取利益的工具。LocalNetwork.exe作为服务运行之后,首先会收集用户主机系统信息并将其加密发送至C&C服务器(yxjs.diaodu.ssot.net)。随后C&C服务器回传代{过}{滤}理通信服务器的地址信息,相关代码如下图所示:

获取主机相关信息

获取到的主机信息

连接C&C服务器

获取到的代{过}{滤}理通信服务器地址

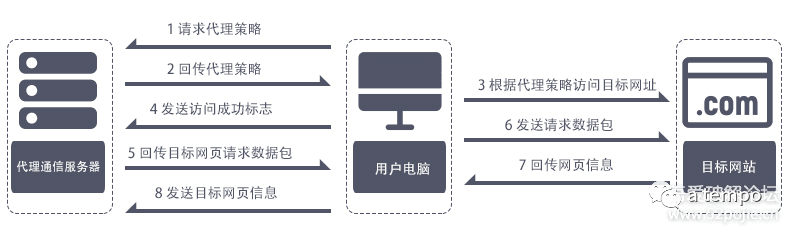

当得到代{过}{滤}理通信服务器地址之后,LocalNetwork.exe便会与之连接,获取所需的代{过}{滤}理策略。之后,LocalNetwork.exe根据下放的代{过}{滤}理策略访问目标网页,若访问成功,则返回目标网页相关信息。详细的通信流程,如下图所示:

通讯流程图

收到的代{过}{滤}理策略及数据传输内容,如下图所示:

收到的代{过}{滤}理策略信息

数据传输图

此外,我们还发现流星加速器主程序(liuxing.exe)会创建线程每隔2秒就会检测LocalNetwork.exe进程是否存在,如果不存在,则会执行其软件安装目录下的LocalNetwork.exe。由于当前版本的流星加速器所释放的LocalNetwork.exe恶意代{过}{滤}理模块已经不在其软件安装目录中,上述执行逻辑已经失效,我们会对其主程序模块的更新进行持续追踪。相关逻辑,如下图所示:

相关代码

检测启动LocalNetwork.exe相关代码

SecurityGuard模块

SecurityGuard.exe模块的主要功能就是将自身注册为服务并接收C&C服务器(api.jm.taolop.com)下发的后门命令控制码来执行不同的后门功能,如:更新模块,创建、删除服务,运行远程命令。相关代码如下图所示:

连接C&C服务器并接收后门控制码

执行后门功能

二、 溯源分析

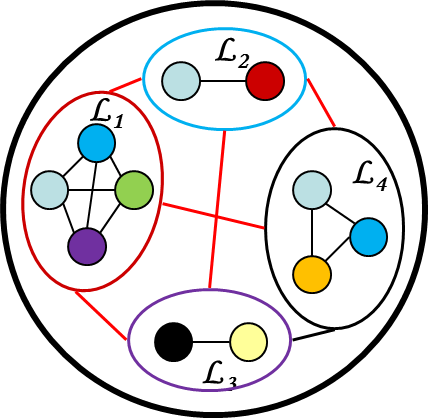

此外,我们根据恶意模块的签名信息“江苏灵匠信息科技有限公司”发现其旗下存在大量与数据爬虫采集,流量代{过}{滤}理加速等有关产品,相关信息如下图所示:

江苏灵匠信息科技有限公司旗下部分产品

仅以芝麻代{过}{滤}理为例,今日活跃的代{过}{滤}理IP数量为200万左右与我们在火绒终端威胁情报系统中所监测到的该病毒感染数量较为相近,官网页面如下图所示:

芝麻代{过}{滤}理官网

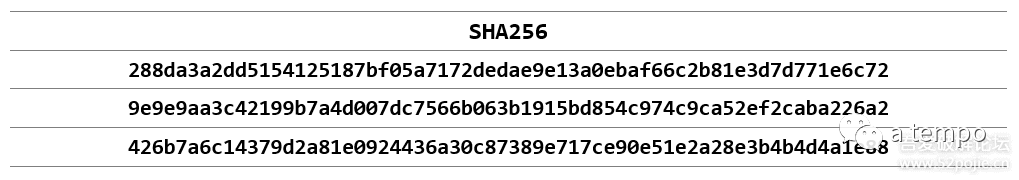

三、 附录

限 时 特 惠: 本站每日持续更新海量各大内部创业教程,加站长微信免费获取积分,会员只需38元,全站资源免费下载 点击查看详情

站 长 微 信: thumbxmw